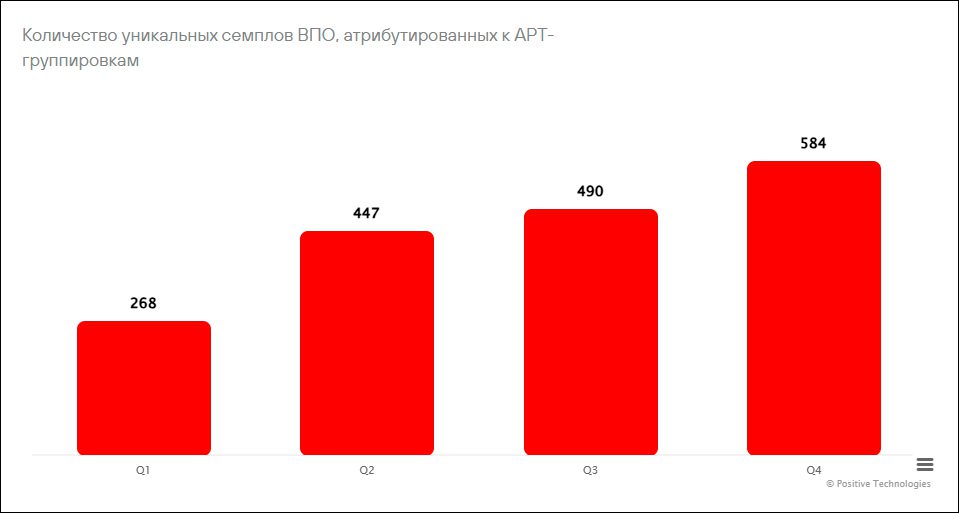

По данным департамента киберразведки экспертного центра безопасности Positive Technologies (PT ESC TI), в 2025 году APT-группировки более чем вдвое увеличили использование уникального вредоносного программного обеспечения (ПО) — с 268 образцов в первом квартале до 584 в четвертом, сообщает PT во вторник.

APT-группировки — это преступные группировки, участники которой отличаются высоким уровнем квалификации, как правило, обладают значительными финансовым ресурсами и техническими возможностями.

Хакеры чаще применяют скрытные сценарии атак: доставляют вредоносные файлы в несколько этапов, а после проникновения используют инструменты корпоративных систем для продолжения атаки и удержания доступа. Такая тактика позволяет им дольше оставаться незамеченными.

Показательными стали действия киберпреступников в четвёртом квартале 2025 года. Активно атакующая российские компании группировка ExCobalt регулярно адаптирует свой инструментарий под конкретные инфраструктуры и задачи. С недавних пор хакеры стали размещать вредоносные файлы внешних обработок «1С», маскируя их под легитимные. Таким образом атакующие сохраняли длительный контроль над инфраструктурой, получая возможность выполнять команды через среду «1С».

Ускорился и цикл эксплуатации уязвимостей. Группировка QuietCrabs продемонстрировала рекордную скорость: в одном случае хакеры использовали свежую брешь всего лишь через день после официального заявления разработчика ПО, а в другом начали успешную атаку в течение суток после публикации эксплойта.

В последнем квартале 2025 года эксперты PT ESC TI также зафиксировали фишинговые атаки на российские банки со стороны финансово мотивированной группировки Silver Fox, ранее не проявлявшей интерес к России. Злоумышленники использовали многослойную схему доставки вредоносного кода, спрятанного внутри обычного изображения: легитимный на вид исполняемый файл загружал скомпрометированную библиотеку, которая расшифровывала и запускала основной зловред.

На протяжении 2025 года схемы проникновения в инфраструктуру организации, как и методы закрепления внутри неё, становились всё изобретательнее. Во многом это связано с использованием больших языковых моделей для создания и модификации вредоносного кода. Чтобы эффективно противодействовать подобным угрозам, компаниям необходимо выстраивать эшелонированную защиту, говорится в сообщении

Эксперты Positive Technologies рекомендуют организациям ужесточить правила безопасности для подрядчиков и партнеров, а также максимально сократить время на установку исправлений.