Автор: Майкл Джозеф Гросс. Vanity Fair

Читать также часть I: Поле боя >>

II. Москит, Флейм и Стакснет

«Мне нужно было придумать что-то прикольное для саморекламы на конференциях», — вспоминает Уэс Браун (Wes Brown). Шел 2005 год, Браун — хакер, страдающий глухотой и церебральным параличом, открыл совместно с коллегой по имени Скотт Данлоп (Scott Dunlop) свой бизнес под названием «Эфемерная безопасность». Банки и другие корпорации нанимали «Эфемеров», чтобы они взламывали их сети, похищали информацию, а затем рассказывали им, как можно помешать плохим парням сделать однажды то же самое.

Таким образом, Браун и Данлоп провели много времени в поисках идей для самых изобретательных взломов. Иногда они использовали эти идеи, чтобы разрекламировать свой бизнес, выступая с презентациями на элитных хакерских конференциях.

К июлю 2005 года партнеры создали инструмент для атаки на сети и сбора информации перед началом тестирования на проникновение, который стал революционной моделью шпионажа.

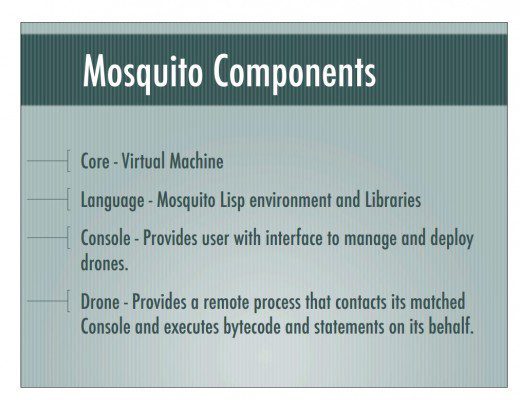

«Мало того, что программа может скрыть сам факт кражи информации, ее методы шпионажа могут быть удаленно обновлены, выключены, а также повторно запрограммированы через кодируемое подключение к серверу командования и управления – «эквивалент in-flight drone repair», — объясняет Браун. Презентация в 2005 году программы «Москит» (Mosquito) стала одной из самых популярных на престижной хакерской конференции, известной как Def Con, в Лас-Вегасе.

Многие сотрудники американских военных и разведывательных ведомств участвовали в Def Con в течение многих лет. В начале 1990-х годов правительство США открыто обсуждало вопросы кибервойны. Как сообщается, в 2003 году во время второй войны в Персидском заливе Пентагон предложил заморозить банковские счета Саддама Хусейна, но секретарь казначейства США Джон В. Сноу наложил вето на данное действие, аргументируя тем, что это создало бы опасный прецедент, который в свою очередь мог бы привести к аналогичным атакам на США и дестабилизировать мировую экономику. (До настоящего времени Министерство финансов США участвует в принятии решений, касающихся наступательных киберопераций, которые могут оказать влияние на финансовые учреждения США или экономику в целом).

После 9/11, когда усилия по борьбе с терроризмом и разведка стали все больше и больше полагаться на кибероперации, давление на их милитаризацию значительно усилилось, так же, как и увеличилась их секретность. Когда Иран, как казалось, приблизился к созданию ядерного оружия, давление усилилось еще больше.

Как вспоминает Уэс Браун, ни один из правительственных типов в аудитории не сказал ему ни слова после презентации «Москита» на Def Con. Но примерно два года спустя, в 2007 году вредоносная программа, известная сегодня как «Флейм» (Flame), появилась в Европе и в конечном итоге распространилась на тысячи компьютеров на Ближнем Востоке, в основном, в Иране. Как и «Москит», «Флейм» содержит модули, которые могут удаленно обновляться, выключаться и перепрограммироваться через кодируемое подключение к серверу командования и управления – аналогично «in-flight drone repair».

Программа «Флейм» предлагает полный комплект всякого рода «примочек». Один модуль тайно включает микрофон жертвы и делает запись всего, что она могла слышать. Другой собирает архитектурные планы и схемы дизайна, изучая внутреннее устройство промышленных установок. Различные модули делают скриншоты компьютеров жертв; внедряются в работу клавиатуры, включая пароли; делают записи разговоров через Skype и заставляют зараженные компьютеры подключаться через Bluetooth к любым близлежащим Bluetooth-устройствам, например, сотовым телефонам, а затем скачивают с них все данные.

В тот же период вирус, названный «Дью-кью» (Duqu), который поразил около 50 компьютеров, главным образом в Иране и Судане, начал собирать информацию о компьютерных системах, управляющих промышленным оборудованием, и изображать схематически коммерческие отношения различных иранских организаций. «Дью-кью», по аналогии со многими другими известными вредоносными программами, был назван по префиксу, который использовался во всех именах файлов, создаваемых им. Со временем исследователи установили, что «Дью-кью» имел сходство с еще более злонамеренным кибернападением.

В 2007 году компьютерный червь, предназначенный не для широкого шпионажа, а для слежки за конкретной целью («Декларация кибервойны», Апрель 2011), стал одним из наиболее устойчивых, сложных и опасных вредоносных программ, какие когда-либо были написаны. В следующем году, после того, как червь расползся по Интернету, частные эксперты провели его подробный анализ и высказали гипотезу относительно его источника, целей и задач.

Получивший название «Стакснет» (Stuxnet), червь, по-видимому, был создан США или Израилем (или ими обоими) для уничтожения центрифуг на иранском ядерном объекте в Натанзе. Если предположения о «Стакснете» верны, то его можно считать первым известным кибероружием, способным причинить значительный материальный ущерб своей цели.

После запуска «Стакснет» выполняет комплексную миссию поиска и уничтожения цели. Джейсон Хили, бывшая чиновница Белого дома, которая в настоящее время руководит Инициативой по киберуправлению (Cyber Statecraft Initiative) Атлантического Совета, утверждает, что «Стакснет» был «первым автономным оружием, приводимым в действие алгоритмом, а не человеческой рукой, нажимающей на курок».

Для США «Стакснет» был и победой, и поражением. Операция показала невероятную эффективность программы, но тот факт, что информация о «Стакснете» стала достоянием общественности, стал проблемой. Ранее Дэвид Э. Сэндгер подробно рассказал об основных положениях гипотезы о «Стакснете» в материале, опубликованном в Нью-Йорк Таймс за неделю до выхода его книги «Конфронтация и сокрытие». Белый дом отказался подтверждать или опровергать выкладки Сэндгера, но осудил раскрытие секретных данных, а ФБР и Министерство юстиции начали уголовное расследование по факту утечки информации, которое продолжается до сих пор. Сэндгер, со своей стороны, сказал, что когда он представил свой материал чиновникам администрации Обамы, они не стали просить его, чтобы он хранил молчание.

По словам бывшего чиновника Белого Дома, после разоблачений компьютерного вируса «Стакснет» «правительство США выполнило обязательную процедуру критического анализа и пришло к выводу: этого не должно было произойти. Так почему же произошло? Какие ошибки были допущены, и действительно ли стоит иметь дело со всеми этими средствами ведения кибервойн? И если мы все же продолжим заниматься вредоносными программами, то что нужно сделать для того, чтобы (а) они не становились достоянием всего мира (б) вместе с нашим исходным кодом, черт побери?!»

Читать также: Часть III. Гаусс, Махди и «Лаборатория Касперского» >>