Публикуется с сокращениями. Полный текст см. в специальном выпуске журнала «Региональная и муниципальная информатизация».

Современные средства коммуникации позволяют решать многие задачи, не покидая рабочего места, но необходимость командировок никуда не исчезла. Важно, чтобы отсутствие госслужащего в кабинете не приводило к остановке в его работе с документами. Иными словами, требуется обеспечить мобильный доступ к системе электронного документооборота (СЭД).

Многие СЭД располагают мобильными клиентами, которые могут быть реализованы как «тонкий» клиент или мобильное приложение. «Тонкий» клиент — это, как правило веб-приложение, то есть на мобильном устройстве пользователь работает с ним через веб-браузер. Плюс такого решения в меньшей трудоемкости разработки. А минус – в отсутствии возможности работы офлайн. Мобильное приложение лишено этого недостатка и, кроме того, оно эргономичнее браузера.

Требования безопасности

При мобильном доступе к СЭД информация покидает периметр, выходит из вычислительной сети организации и может быть перехвачена. Кроме того, появляется внешняя точка доступа в периметр, что может быть использовано для атаки на внутреннюю сеть.

Для защиты информации в системах, используемых в органах государственной власти, должны применяться российские средства шифрования – сертифицированные СКЗИ (средства криптографической защиты информации), часто также называемые «средства шифрования по ГОСТ». Рассмотрим подходы к решению указанных задач по защите информации с использованием сертифицированных СКЗИ.

Защита периметра сети

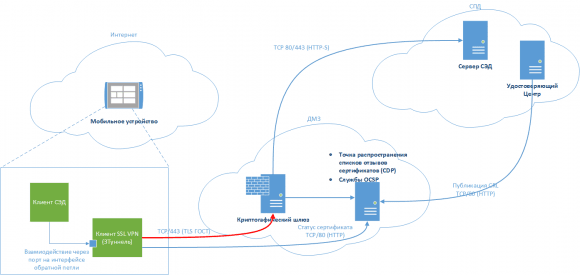

Для защиты периметра сети лучше всего подходит эшелонированная защита, которую можно построить путем размещения шлюзов доступа мобильных устройств в демилитаризованных сегментах сети (ДМЗ). Эти сегменты отделены от Интернета и внутренней сети передачи данных межсетевыми экранами, а шлюзы поддерживают аутентификацию каждого подключения по цифровому сертификату. В качестве дополнительного средства защиты можно организовать такой режим, когда канал между шлюзом в ДМЗ и сервером СЭД внутри корпоративной сети будет однонаправленным и обеспечит передачу данных только по запросам сервера СЭД. Это в принципе исключает атаку извне.

При описанном сценарии работы внутренний сервер устанавливает персистентное (непрерывное) соединение с ДМЗ и поддерживает его для получения данных от мобильных устройств. Такой подход не требует открытия входящих портов на межсетевых экранах, что минимизирует риски сетевой безопасности.

Защита данных, передаваемых по сети

Данные, передаваемые по сети, защищаются за счет использования одного из протоколов – SSL/TLS или IPSec. Эти протоколы шифруют данные, передаваемые по сети.

Сегодня в России есть ряд сертифицированных средств организации защищенного SSL/TLS-подключения, например от компаний StoneSoft, Checkpoint, Trusted TLS. Также доступны VPN-решения, поддерживающие более низкоруровневые протоколы, такие как IPSec или собственные проприетарные протоколы–примером может служить система ViPNet от российской компании «Инфотекс».

Все упомянутые решения используют сертифицированые СКЗИ.

Защита данных на мобильном устройстве

Защита локальных данных на мобильном устройстве обеспечивается путем организации «в песочнице» приложения зашифрованной области, где хранится конфиденциальная информация. Даже если устройство окажется в руках злоумышленника и данные, размещенные на устройстве, будут похищены, прочитать их не удастся.

Особенности поддержки сертифицированных СКЗИ на мобильных устройствах

Особенностью использования сертифицированных СКЗИ на популярных мобильных платформах iOS и Android является то, что (в отличие, например, от ОС Windows) эти средства нельзя встроить на системный уровень ОС – так, чтобы ими могли пользоваться все приложения. В Windows есть возможность инсталлировать в систему CSP – Cryptographic Service Provider; в iOS и Android приходится встраивать CSP в каждое приложение. (Из этого правила есть отдельные исключения, мы рассмотрим их ниже). В данном материале рассмотрена реализация применения сертифицированных СКЗИ на примере продукта «КриптоПРО CSP» от компании «Крипто-Про».

Доступ к зашифрованным областям памяти мобильного приложения, а также организация защищенного канала связи осуществляются с использованием ключа пользователя, размещенного в криптографическом контейнере. Ключевые контейнеры защищены паролем (пин-кодом). Данный подход также используется для аутентификации пользователей в приложении. Поскольку аутентификация пользователей в приложении организована с помощью цифрового сертификата, необходимо также контролировать статус сертификата (он должен быть актуален), периодически обращаясь к соответствующему ресурсу — точке распространения списков отзывов сертификатов или службе актуальных статусов сертификатов.

Сертификат может быть отозван по разным причинам (увольнение сотрудника, компрометация ключа, завершение срока действия), что в соответствии с правилами использования сертификатов и ключей делает невозможным их дальнейшее использование.

Расшифровка информации из зашифрованной области должна производиться на короткий промежуток времени и только по запросу пользователя, а по завершении работы расшифрованные данные должны быть удалены из памяти. Также следует применять технологии очистки памяти, при которой области памяти не просто очищаются, но и многократно перезаписываются случайными данными, чтобы избежать возможности восстановления блоков расшифрованной информации.

В качестве дополнительной меры усиления безопасности используются отчуждаемые носители для хранения ключевой информации.

В случае iOS могут применяться считыватели смарт-карт, подключаемые физически через разъем или через Bluetooth-соединение. Кроме этого применяются носители (токены), имеющие встроенный Bluetooth-модуль – в этом случае не требуется применять дополнительные считыватели. Примерами таких решений могут служить продукты компаний «Аладдин Р.Д.» (смарт-карта и ридер для мобильных устройств) и компании «Актив» — «Рутокен ЭЦП Bluetooth». Такие решения обеспечивают поддержку многофакторной аутентификации — для доступа к информации одновременно необходимы само устройство (с установленным ПО), токен и пин-код.

Поскольку теоретически устройство может быть подвержено воздействию вредоносного кода, необходимо контролировать целостность исполняемых модулей. Для этого путем сравнения контрольных сумм проверяется целостность кода приложения, модулей защиты информации и среды исполнения (операционной системы). Если контрольные суммы не совпадают с эталонными, программа должна прекратить работу и уничтожить всю критически важную информацию, включая криптографические ключи.

Можно ли обойтись без встраивания криптографии?

Встраивание сертифицированных СКЗИ в приложения – достаточно трудоемкая задача. Если защита данных на устройстве обеспечивается организационными мерами, то защиту канала можно обеспечить, применяя имеющиеся на рынке средств построения VPN-подключений с шифрованием данных по ГОСТ.

На сегодня на рынке доступны два таких средства:

Оба они создают защищенный канал, в котором информация шифруется по ГОСТ. Благодаря этому мобильный клиент работает в привычном для него режиме, то есть в его программном обеспечении ничего менять не требуется. Могут только потребоваться изменения в настройках подключения.

Оба решения поддерживают операционные системы iOS и Android, то есть покрывают большую часть парка мобильных устройств, применяющихся сегодня в коммерческих и государственных организациях. Отметим, что VipNet также подходит для реализации защищенных подключений с ноутбуков под управлением ОС Windows (но для этой платформы выбор решений гораздо шире).

Типовая схема работы мобильного клиента СЭД через защищенное подключение показана на рисунке:

Выводы

Необходимость обеспечения конфиденциальности служебных данных – не препятствие для использования госслужащими мобильных устройств при удалённой работе. На рынке есть российские программные продукты, способные надёжно защитить данные и (или) канал их передачи за периметр локальной компьютерной сети организации. В сочетании с достаточной квалификацией пользователя – он должен понимать общую схему и принципы защиты служебной информации на мобильном устройстве – эти программные продукты с приемлемой надёжностью, т.е. гарантированно, обеспечат безопасную работу госслужащего вне стационарного рабочего места.

Об авторе: Михаил Альперович, директор лаборатории защищенной мобильности компании DigitalDesign.

Мнение редакции может не совпадать с мнением авторов, представленных в рубрике «Эксперты»