Все новые трояны для хищений у юридических лиц, появившиеся в России за период со второго квартала 2015 по первый квартал 2016, поддерживают веб-инжекты, позволяющие проводить автозалив — то есть автоматически и незаметно для пользователя интернет-банка подменять реквизиты и сумму платежа. Этот метод начинают поддерживать и Android-трояны, свидетельствуют результаты исследования Group-IB «Тенденции развития высокотехнологичных преступлений 2016».

С помощью легальных сервисов переводов с карты на карту хакерам удалось полностью автоматизировать фишинговые и вишинговые (разновидность фишинговых атак, при которой сбор данных (логинов, паролей, данных банковских карт) производится по телефону) атаки на физических лиц, для завершения которых требуется SMS-код подтверждения транзакции с телефона жертвы. Такая атака укладывается в несколько минут и не требует от хакера никакого участия, говорится в документе.

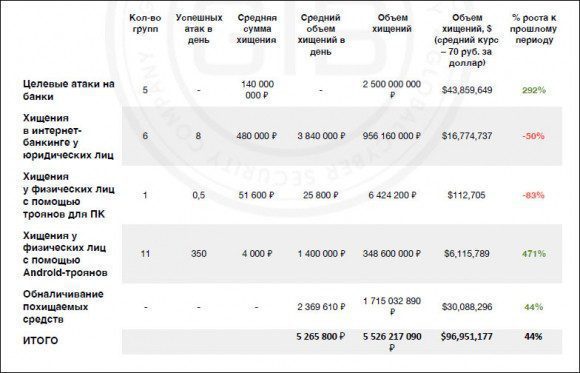

При этом в России объем хищений денежных средств у компаний с помощью троянов для ПК ежегодно снижается: наиболее профессиональные преступные группы, на которые приходилась большая часть атак, переориентировалась на атаки напрямую на банки, другие, набравшись опыта, стали искать жертв за пределами РФ. Именно русскоязычные специалисты подогревают рынок троянов для ПК, использующихся для атак по всему миру: 16 из 19 таких троянов связаны с русскоязычными преступниками. Хищения у физических лиц с помощью троянов для ПК при этом практически прекратились – ими занимается только одна преступная группа.

А вот количество краж с помощью троянов для Android стремительно растет: в России ежедневно жертвами становятся 350 пользователей устройств на этой платформе, а объем хищений вырос более чем на 450%.

Растет число опасных мобильных приложений. Вредоносные программы не только мимикрируют под приложения, стабильно держащиеся в региональных топах, но и отвечают на ситуативные всплески интереса пользователей: например, они распространялись под видом приложения Pokemon Gо.

Для продвижения мобильных приложений активно используются инструменты интернет-маркетинга: контекстная реклама по ключевым словам, накрутка установок и отзывов в Google Play, SEO-оптимизация сайтов с загрузчиками.

Также наметился тренд на возврат популярности бот-сетей для DDoS-атак, но теперь для их создания используют не компьютеры с Windows, как было раньше, а Linux-серверы и простые IoT (Internet of Things)-устройства. Круглосуточно доступные и незащищенные антивирусами, IoT-устройства стали главным драйвером роста бот-сетей для DDoS-атак.

См. также: «Карикатура: Интернет вещей-вымогателей»>>

Все активнее преступники используют инструменты интернет-маркетинга для продвижения сайтов и приложений с использованием бренда, что не только наносит ущерб репутации, но и приводит к снижению потока клиентов. Контекстная реклама в поисковых системах лишает официальные ресурсы части целевого трафика, а использование преступниками методов SEO-оптимизации приводит к понижению позиций в поисковой выдаче официальных сайтов.

Использование поддельных SSL-сертификатов повышает эффективность фишинга. Все вредоносные программы, которые занимаются перенаправлением пользователей на поддельные сайты, используют SSL-сертификаты, выпущенные на имена легальных компаний.

Доверие к брендам позволяет успешно атаковать не только физических, но и юридических лиц. Например, было зафиксировано создание и продвижение копий сайтов российских промышленных, машиностроительных предприятий, компаний нефтегазового сектора, производителей удобрений для последующего заключения мошеннических контрактов от их имени. Средний подтвержденный ущерб от такой атаки составил 1,5 миллиона рублей, сообщает Group-IB.