Публикуется с сокращениями. Полный текст см. в специальном выпуске журнала «Региональная и муниципальная информатизация».

Результаты опроса, проведенного аналитическим центром SearchInform (отечественная компания, специализация – средства контроля доступа к корпоративной информации. – ред.) в рамках весеннего RoadShow компании, прошедшего в 27 го-родах России (более 1500 респондентов – специалисты и начальники отделов ИБ, собственники бизнеса, руководители), показывают серьезное ухудшение информационной безопасности (ИБ) российских компаний и государственных учреждений.

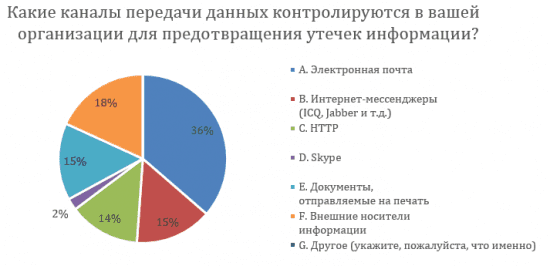

Каналы утечек и отстающие от них средства контроля

По традиции чаще всего для «слива» информации инсайдеры используют электронную почту. Именно ее ИБ-специалисты контролируют в первую очередь (контролируется в 36% организаций). Далее следуют внешние носители (18%), документы, отправленные на печать (15%) и интернет-мессенджеры (15%).

В 53% компаний есть запреты на использование сотрудниками отдельных программных продуктов и онлайн-сервисов (например, Skype и социальных сетей). Запреты вводятся, впрочем, не только для предотвращения утечек, но чаще для того, чтобы люди не тратили рабочее время на развлечения и общение с друзьями. Однако оставлять такие каналы без контроля как минимум неразумно. Очень многие сервисы, например, Dropbox, Google Drive и т.п. представляют серьёзную угрозу, особенно для государственных организаций – в первую очередь из-за того, что контролируются зарубежными компаниями, а загружаемые данные физически размещаются на серверах не на территории России. По сути, любая информация, загруженная на такой сервис, может быть просмотрена спецслужбами иностранных государств. Кроме того, сотрудники могут использовать облачные сервисы для копирования служебной информации, например, для «подстраховки» в случае увольнения.

Несмотря на наличие соглашений о неразглашении и других административных мер контроля, 50% компаний, тем не менее, сталкивались с утечкой корпоративных данных. Представители более половины организаций сталкивались с ситуацией, когда уволившиеся сотрудники пытались унести с собой не только личные вещи и трудовую книжку, но и конфиденциальную информацию компании. В 2013-м году, в значительно более благоприятных экономических условиях, с таким поведением персонала столкнулись лишь 28% компаний, что свидетельствует о значительном росте агрессивности среды, в которой сегодня работает бизнес.

Как показал опрос, чаще всего политику корпоративной информационной безопасности нарушают менеджеры (43%). Значительно меньше, но, тем не менее часто на такое идут руководители подразделений (16%). Реже всего ИБ нарушают секретари (4%). Общая закономерность: утечки данных чаще всего происходят «благодаря» тем, кто так или иначе связан с деньгами.

Двумя годами ранее менеджеры и руководители среднего звена суммарно «генерировали» лишь около 33% утечек данных.

Как выясняется, 70% сотрудников используют личные устройства для работы – это ещё один канал утечки, который в 52% организаций никак не контролируется.

Практически все современные смартфоны поставляются с некоторыми предустановленными программами. Неопытные в вопросах информационной безопасности пользователи могут забыть или вовсе не знать о том, какие функции тех или иных приложений активны на их телефонах (синхронизация календаря, заметок, контактов, данных о местоположении, автоматическая загрузка фотографий в облако и т.п.). Телефоны государственных служащих представляют особый интерес для зарубежных спецслужб и могут подвергаться целенаправленным атакам – после разоблачений Сноудена это должно быть ясно тем, кто прежде в такое не верил.

Электронная почта как источник повышенной опасности

Точной статистики о взломах корпоративных почтовых ящиков и почты госслужащих нет, но мы не сомневаемся, что в России счёт идёт на миллионы. Достаточно вспомнить громкие утечки паролей от почтовых сервисов «Яндекса», Google, Mail.ru и др. осенью 2014 года.

Ящики на бесплатных почтовых сервисах во множестве взламывают, если можно так выразиться, «прямо» и «перекрёстно».

Прямой взлом – с помощью фишинговых писем и вирусов. Примерная схема: потенциальной жертве посылается фишинговое письмо, содержащее ссылку на или непосредственно заражённое вложение. После заражения вирус собирает и отсылает взломщику все пароли, которые вводит пользователь.

При перекрёстном взломе делается ставка на то, что пользователь использует один и тот же пароль на различных ресурсах. Примерная схема: хакер скомпрометировал ресурс, «слил» базу пользователей с паролями. При регистрации пользователи обычно указывают электронный ящик. Многие используют один и тот же пароль «для всего». Поэтому велика вероятность, что пароль от взломанного ресурса подойдёт и к почте.

Средства профилактики известны: использование SSL, двухфакторная аутентификации и т.п. Всё это можно объединить под общим названием «Система контроля доступа» (Access Policy Management – APM).

Пример возможностей одного из решений: при подключении пользователя к сети или приложению имеется возможность осуществления дополнительного контроля доступа за счет реализации endpoint-политик и проверки пользовательских устройств на соответствие политикам безопасности компании (версия ОС, наличие анти-вируса, актуальность антивирусных баз, членство в домене, содержи-мое реестра и т. д.). В зависимости от результатов проверки система может назначать динамические списки доступа для обеспечения должного уровня безопасности. Поддерживается функционал создания защищенного рабочего пространства — иными словами, пользователь не может сохранять файлы за пределами этого пространства, а созданные локально временные файлы и папки удаляются при завершении сессии.

Обеспечение ИБ государственных IT-ресурсов: что на практике

Среди мер обеспечения ИБ в госучреждениях в абсолютных лидерах практика запретов – чиновникам не разрешают пользоваться теми или иными сервисами, и не только почтовыми. К примеру, в Белоруссии существует так называемый «чёрный список» сайтов, куда может попасть практически любая веб-страница, нарушающая «Положение о порядке ограничения доступа к информационным ресурсам (их составным частям), размещенным в глобальной компьютерной сети Интернет».

В России с 1 июля 2015 года законом установлена обязанность для государственных органов и органов местного самоуправления, подведомственных организаций и учреждений размещать технические средства используемых ими информационных систем исключительно на территории России, что делает невозможным использование в госучреждениях внешних онлайн-сервисов, даже некоторых отечественных.

Запретами на основании законов дело не ограничивается, есть ещё отраслевые стандарты и другие нормативные акты на всех уровнях госуправления.

Статистики использования внешних онлайн-сервисов (таких, как почтовые сервисы, облачные хранилища и социальные сети) в российских госучреждениях и компаниях у нас нет, но есть основания считать, что она распространена весьма широко. Год назад 80% государственных организаций в России пользовались внешними почтовыми сервисами, в том числе зарубежными.

Головотяпство или воровство – IT-специалисту не понять

Примеров утечек данных из госучреждений, к сожалению, очень много – о чём свидетельствует и наш опыт, и результаты других исследований – согласно которым в 2014 году число инцидентов в России выросло на 73%. И это только то, о чём стало известно.

Пренебрежение правилами ИБ может быть следствием неудобства внутренних сервисов. Беда наступает в момент, когда сотрудники осознают, что корпоративная система не позволяет быстро обмениваться сообщениями: письма уходят, но появляются не моментально в ящиках. Поэтому для обмена служебными сообщениями часто используется Gmail или Mail.ru (основные утечки информации, включая бюджет компании и другие ценные документы, происходили именно с Mail.ru). Зачастую нельзя понять: это головотяпство человека, который через мейл отправляет такие конфиденциальные документы, или злонамеренное похищение данных под видом утечки.

Приведём некоторые громкие примеры.

Нарушение банковской тайны в Амурской области.

Сливы информации похоронным конторам из полиции. «Скорая помощь», кстати, тоже часто на этом попадается.

Сливы персональных данных на башкирской таможне.

Использование Хиллари Клинтон почтовых сервисов, недопустимых для госслужащего.

Случайно разосланные письма о времени визита Обамы в Кению.

Тот факт, что не только российские госслужащие подвергают себя риску, используя недопустимые сервисы, не может служить даже слабым утешением.

[box] Главная опасность использования сторонних сервисов – утечка служебной информации:• всё, что человек загрузил в свой аккаунт, остаётся там навсегда;

• если вы удалили информацию, это ещё не значит, что сервис удалил ее безвозвратно;

• если аккаунт взломают – информацию могут выложить в открытый доступ;

• если человека уволят или он сам захочет уйти, загруженная информация останется с ним, т.к. это его личный аккаунт;

• кто владеет сервисом, тот может иметь доступ к вашей информации. А сервисами владеют зарубежные компании;

• если человек использует один и тот же пароль для различных сервисов, при взломе одного пароля, что само по себе может быть некритично, под угрозу попадают все остальные. [/box]

Статистика инцидентов

Полной информации по России нет и не будет, пока компании и учреждения законодательно не обяжут информировать надзорные органы об утечках. Абсолютно все компании предпочитают у нас замалчивать инциденты.

Но самое интересное, что даже за рубежом, где эти законы есть, ситуация не идеальна.

Например, 20% участников американского исследования признали, что компания, в которой они работают, в последнее время пострадала от утечки данных, однако скрыла этот факт. Более того, 9% респондентов заявили, что именно сокрытие происшествия является лучшим способом реагирования на кибератаки.

[box]Справочно: некоторые нормативные документы, регламентирующие работу с конфиденциальной информацией:1. Закон РФ от 21.07.1993 № 5485-1 «О государственной тайне» (в ред. от 08.11.2011 № 309-ФЗ)

2. Постановление Правительства РФ от 15.04.1995 г. № 333 «О лицензировании деятельности предприятий, учреждений и организаций по проведению работ, связанных с использованием сведений, составляющих государственную тайну, созданием средств защиты информации, а также с осуществлением мероприятий и (или) оказанием услуг по защите государственной тайны» (в ред. Постановления Правительства РФ от 03.11.2011 № 898)

3. СТО БР ИББС-1.0-2014 обеспечение информационной безопасности организаций банковской системы Российской Федерации

4. Федеральный закон Российской Федерации от 29.07.2004 г. N 98-ФЗ «О коммерческой тайне»

5. Федеральный закон Российской Федерации от 27.07.2006 г. N 152-ФЗ «О персональных данных»

6. Приказ ФСТЭК России от 11.02.2013 г. N 17 «Об утверждении требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах»

7. Приказ ФСТЭК России от 18.02.2013 г. N 21 «Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» [/box]

Главная угроза – человек

Согласно исследованиям SearchInform, сегодня более 55% сотрудников в России, странах СНГ и Прибалтике готовы передать важную для компании конфиденциальную информацию конкурентам, журналистам или контролирующим органам. При этом почти 20% из них сделают это безвозмездно.

Такое положение дел тем более опасно, если принимать во внимание тот факт, что доля сотрудников, решившихся на «слив» данных, растёт, если у них есть уверенность в собственной безнаказанности.

Вот ещё результаты исследования: 35% сотрудников готовы продать на сторону корпоративную информацию, если сойдутся в цене с покупателями. При этом 22% «предателей» могут отдать необходимую информацию сравнительно задешево — за 155 тысяч долларов Но не все так низко себя ценят: 55% сотрудников назначили бы цену на уровне 1500 долларов, а 70% оценили бы инсайд в 7–8 тысяч долларов Подавляющее большинство потенциальных инсайдеров (81%) не согласились бы на сумму меньше 15,5 тысяч долларов (эквивалент стоимости новой машины). 19% опрошенных оценивают доступные им данные более чем в 75 тысяч долларов (группы респондентов перекрываются)

Также стоит добавить, что согласно опросу, проведённому аналитическим центром компании SearchInform 27 мая в Москве, в первой половине 2015 года в каждой четвертой компании сотрудники начали активно посещать специализированные сайты в поисках новой работы; всего 35% опрошенных ответили, что ничего не изменилось, но при этом в 15% организаций возросла напряженность внутри коллектива и снизилось качество работы сотрудников.

Об авторе: Сергей Ожегов, комерческий директор Searchinform

Мнение редакции может не совпадать с мнением авторов, представленных в рубрике «Эксперты»