Антивирусная компания ESET со штаб-квартирой в Словакии сообщила в октябре, что обнаружила и изучила шпионскую платформу Attor, которая применялась для целенаправленных атак на пользователей из России и Восточной Европы – жертвами мошенников стали в т.ч. дипломаты и сотрудники госучреждений.

По данным исследователей, Attor действует как минимум с 2013 года.

Для слежки за жертвой Attor анализирует активные процессы — браузеры, мессенджеры, почтовые приложения, сервис IP-телефонии, соцсети «Одноклассники» и «ВКонтакте».

Обнаружив обращение к одному из контролируемых шпионским софтом приложений или сервисов, Attor делает снимки экрана и отправляет их злоумышленникам. Также функционал Attor позволяет записывать аудио, перехватывать набранный текст и содержимое буфера обмена.

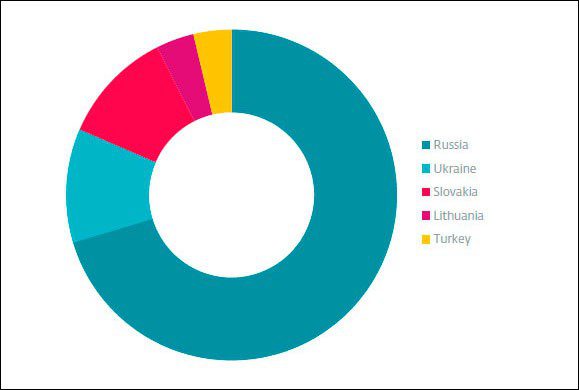

По данным экспертов ESET, жертвами Attor стали пользователи из России, Украины, Словакии, Литвы и Турции.

Как сказано в отчёте авторов исследования, выбор жертв осуществлялся не только по признаку географического расположения пользователя и используемого им языка. Злоумышленники также преследовали прежде всего тех, кто соблюдает общепринятые меры защиты данных. Attor настроен делать снимки экрана при активации VPN-сервисов, утилиты для шифрования диска TrueCrypt и ряда других подобных приложений.

Attor состоит из диспетчера и плагинов с различным функционалом, которые загружаются на скомпрометированное устройство в виде зашифрованных DLL-файлов. Одна из особенностей платформы – использование технологии Tor для непрослеживаемой связи с командным сервером. Плагин делает это самостоятельно, вне зависимости от того, установил браузер Tor сам пользователь или нет.

Другая отличительная черта Attor – применение АТ-протокола в одном из плагинов, который собирает информацию о подключённых к компьютеру модемах, телефонах (в том числе устаревших моделей) и файловых накопителях. AT-команды, которые использует протокол, были разработаны в 1977 году компанией Hayes для управления модемом, соединяющим компьютер с обычной (аналоговой) телефонной линией связи передачи цифровых данных. АТ-протокол до сих пор «по инерции» используется в большинстве современных смартфонов и позволяет, в частности, инициировать отправку SMS-сообщений, а также выполнять другие действия.

Attor использует AT-команды для связи с устройствами и получения их идентификаторов, включая IMSI, IMEI, MSISDN и версию используемой ОС. По мнению экспертов ESET, злоумышленников больше всего интересуют именно это – «цифровые отпечатки» GSM-устройств. Обладая цифровыми отпечатками, можно следить за мобильным устройством пользователя и, следовательно за ним самим.

Создание цифрового отпечатка устройств может стать основой для дальнейшей кражи данных. Если киберпреступники узнают тип подсоединённого устройства, они смогут собрать персональный плагин, способный при помощи AT-команд украсть с него данные или внести изменения, полагают в ESET.