Риск серьезных кибератак на гражданскую ядерную инфраструктуру растет с повышением зависимости электростанций от цифровых систем и расширением использования коммерческого серийного программного обеспечения, свидетельствуют результаты исследования Королевского института международных отношений Chatham House (Великобритания).

В отчете отмечается, что тенденция к дигитализации в комбинации с недостаточной информированностью персонала ядерных электростанций о киберрисках ведет к тому, что работники станций не понимают степень своей уязвимости и не подготовлены к угрозам потенциальных кибератак.

Из-за редкости раскрытия информации о киберинцидентах на ядерных станциях и недостаточного сотрудничества с другими индустриями ядерщики не учатся ни на своих ошибках, ни на чужих, поскольку не обмениваются опытом. Также это ведет к неверному представлению об уровне угроз — что приводит к неадекватному финансированию в сфере ИБ.

Многие системы на современных ядерных станциях уязвимы «по определению», так как при их разработке не были учтены нормы безопасности. При этом руководство трудно убедить использовать стандартные IT-решения вроде «заплаток», поскольку существует вероятность, что обновление обрушит всю систему, и в любом случае — на время приостановит работу предприятия, что означает убытки из-за простоя.

Основные выводы исследования:

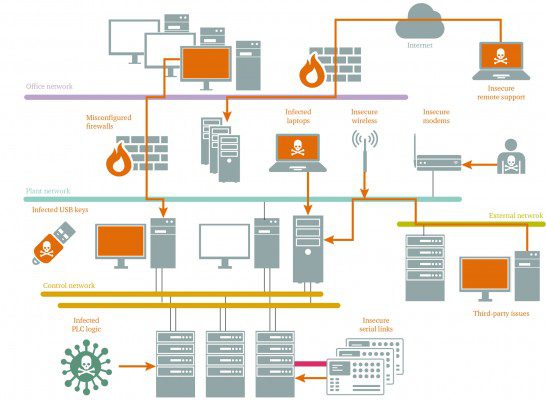

- Распространенное убеждение, что любая ядерная инфраструктура изолирована от «общего» Интернета — это миф. Коммерческая выгода от подключения к Сети зачастую побуждает руководство организовывать VPN-доступ к Интернету, при этом рядовой штат электростанции может и не знать об этом.

- Интернет-поисковики же с готовностью обнаруживают критические компоненты инфраструктуры, доступные удаленно.

- Даже те области внутренней сети, что не подключены к Интернету, легко могут быть взломаны с помощью флэшки.

- Уязвимости в цепи доставки означают, что оборудование, используемое на ядерной электростанции, может быть скомпрометировано на любом логистическом этапе.

- Недостаток образования в сфере ИБ наряду с плохо налаженными коммуникациями между инженерами и сотрудниками службы безопасности порождают ситуацию, когда персонал не понимает основ процедур кибербезопасности.

- Реактивный подход к проблемам кибербезопасности повышает вероятность того, что на станции узнают о вторжении во внутренние системы уже после того, как инцидент произошел.

В свете этих рисков отчет предлагает ряд мер для предотвращения угроз и защиты от них.

Рекомендации:

- Разработать руководства по определению уровня киберриска в ядерной индустрии, включая интегрированные риски, затрагивающие физическую и виртуальную безопасность.

- Вступить в активный диалог с инженерами и поставщиками, объяснив им характер и опасность киберрисков, включая недопустимость организации неавторизованных интернет-соединений.

- Ввести на станции правила, продвигающие «IT-гигиену» (например, запретить использовать на работе личные электронные устройства), если подобные правила уже существуют, пересмотреть и усилить их, где необходимо.

- Поощрять анонимное информирование об обнаруженных проблемах внутри станции и наладить взаимодействие с индустриальными группами реагирования на компьютерные чрезвычайные происшествия.

- Принимать и выполнять регулятивные нормы.