В четверг 9 ноября WikiLeaks.org опубликовал новые материалы о шпионских программах ЦРУ, выложив в открытый доступ код проекта ЦРУ США «Улей» (Hive), предназначенного для удалённого управления шпионским ПО, установленным на различных устройствах – выяснилось, в частности, что ЦРУ выдаёт передачу незаконно полученных чужих данных за трафик, генерируемый продуктами «Лаборатории Касперского».

Как говорится в сообщении, даже самый изощренный вредоносный имплант становится бесполезным, если с ним нельзя коммуницировать, не привлекая внимания жертвы. Эту задачу и решает Hive, обеспечивая «прикрытие» для шпионских программ ЦРУ, она представляет собой платформу для тайной передачи информации операторам и получения от них инструкций – даже если закладку обнаруживают, связать её с ЦРУ довольно сложно.

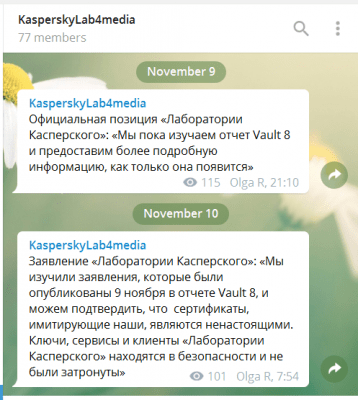

Для маскировки шпионских имплантов Hive использует поддельные сертификаты и, в частности, фальшивый сертификат «Лаборатории Касперского», якобы подписанный Thawte Premium Server CA, Cape Town, сообщила WikiLeaks. Вскоре после публикации «Лаборатория» в своём Telegram-канале опубликовала следующее: «Мы изучили заявления, которые были опубликованы 9 ноября в отчете Vault 8, и можем подтвердить, что сертификаты, имитирующие наши, являются ненастоящими. Ключи, сервисы и клиенты «Лаборатории Касперского» находятся в безопасности и не были затронуты».

Напомним, впервые информация о Hive была раскрыта WikiLeaks в апреле 2017 года – в составе цикла публикаций Vault 7 («Сейф № 7»). Однако код и журнал разработки публикуется впервые, начиная серию разоблачений Vault 8, в классификации WikiLeaks.

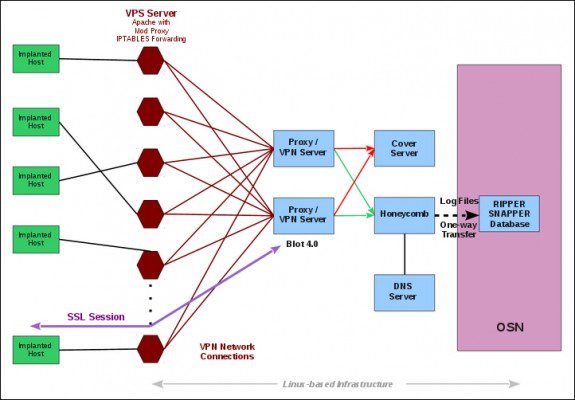

Hive обслуживает – т.е. собирает данные и маскирует их сбор – множество имплантов на заражённых компьютерах. Делается этот так, чтобы раскрытие любого из имплантов не вызвало подозрений в систематическом, комплексном шпионаже. Каждая операция кражи данных анонимно регистрирует для себя как минимум один домен, создавая сайт прикрытия. Сервер, на котором размещается такой сайт, арендуется у коммерческого провайдера как виртуальный, и на нем устанавливается софт, конфигурированный под конкретные нужды ЦРУ. Эти сайты – видимая часть инфраструктуры ЦРУ, через VPN-соединения они передают трафик серверу, именующемуся Blot (упоминание этого сервера есть в материалах Vault 7 – ред.). Blot невидим извне, на нём данные аккумулируются и обрабатываются.

Если кто-то случайно попадает на сайт прикрытия, то видит лишь размещенный там безобидный контент. Единственное, что может вызвать подозрения (и то лишь у технически подкованного пользователя) – изредка встречающаяся опция «Optional Client Authentication» при HTTPS-соединении. Hive использует эту опцию для того, чтобы отличить «своих»: аутентификация случайному посетителю сайта не требуется (она опциональна), а вот импланты, обращающиеся к Hive, «называют» себя, чтобы Blot мог их опознать и принять данные. Таким образом доверенный трафик от имплантов отправляется на межсетевой шлюз под названием Honeycomb, а весь остальной трафик сайта прикрытия служит для маскировки, для того, чтобы случайный пользователь увидел лишь «весёлые картинки».

При этом цифровые сертификаты для аутентификации имплантов, генерируемые ЦРУ, имитируют сертификаты популярных сервисов – и администратор сети, в которой работают заражённые компьютеры, изучая исходящий трафик, не видит никакой связи с разведкой, а отмечает лишь активность знакомого ПО. История с подделкой сертификатов «Лаборатории Касперского» — лишь одна из многих.